Zurück zur Frage Informationssicherheit In diesem Jahr kehrte das bekannte Distributionskit, das sich auf das Testen von Informationssystemen für Stärke BackTrack Linux spezialisiert hat, auf die Debian-Plattform zurück und wurde als Kali Linux bekannt. Ich weiß nicht, warum das gemacht wurde, aber es lohnt sich, es herunterzuladen und auszuprobieren.

Überblick über Kali Linux

Beginnen wir damit, dass Kali Linux auch eine "Live-Distribution" ist und darauf ausgelegt ist, von einer DVD oder einem Flash-Laufwerk aus zu laufen. Es kann auch auf der Festplatte Ihres Computers oder Laptops installiert werden, es ist jedoch kontraindiziert, es zum Hauptsystem zu machen. Die Entwickler sagen, dass Kali normalerweise die ARM-Architektur unterstützen wird, wodurch es auf Tablets und Telefonen funktioniert. Nun, wir werden dies später überprüfen, wenn die Handbücher zum Starten auf diesen Geräten erscheinen.

Die Entwickler behaupten, Kali Linux sei im Vergleich zu BackTrack ein Fortschritt in Richtung Stabilität und Herangehensweise an die Programmauswahl.

Sie können Kali auf der offiziellen Website herunterladen, es ist frei verfügbar und dehnt sich perfekt als Torrent-Datei aus.

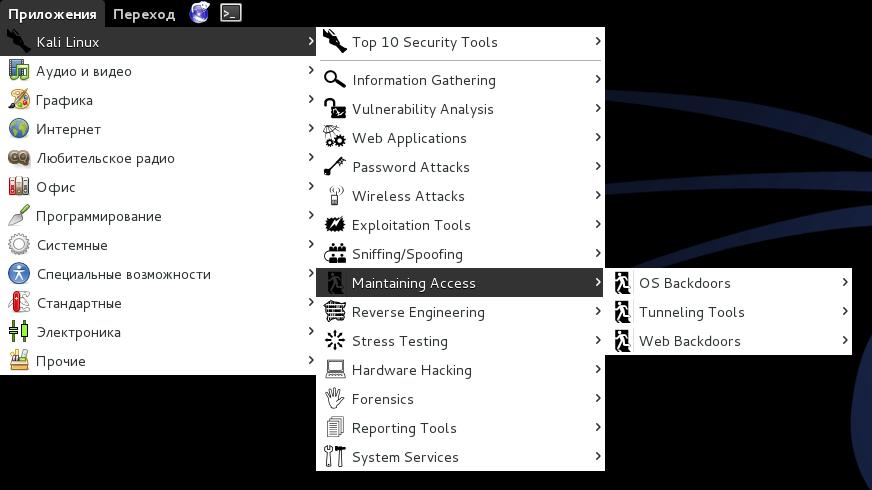

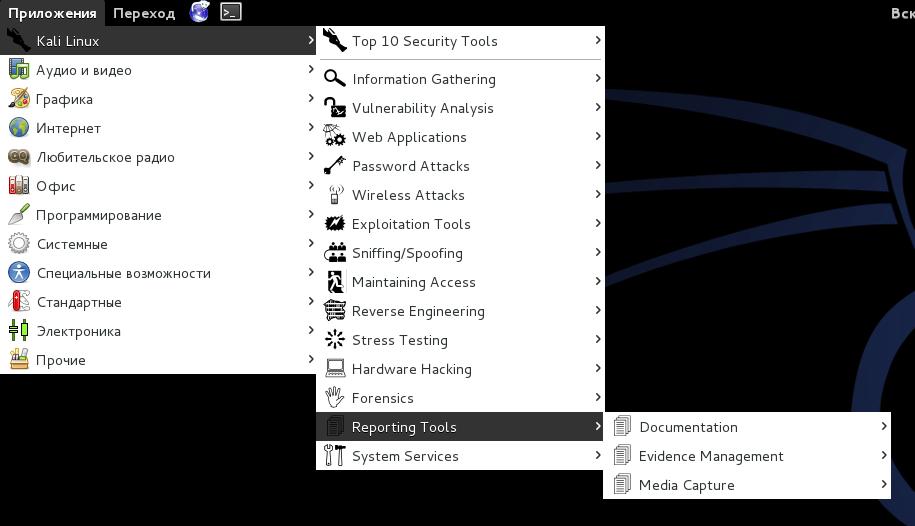

Alles im Menü ist ziemlich durchdacht, die wichtigsten "Hacker" -Tools sind an einem Ort gesammelt und in Gruppen unterteilt. Ich werde versuchen, Ihnen etwas über die Zusammensetzung von Kali-Linux-Programmen zu erzählen (relevant für Version 1.0.4).

Informationsbeschaffung

Dieser Abschnitt des Menüs kombiniert Programme und Dienstprogramme zum Sammeln von Informationen über die Zielinfrastruktur. Mit ihrer Hilfe können Sie genau feststellen, welche Knoten und Dienste im Netzwerk ausgeführt werden, welche Betriebssysteme installiert sind und wie das Netzwerk geschützt ist. Dies ist ein sehr wichtiger Teil des Angriffs auf die Infrastruktur, daher werde ich alle Untermenüs im Detail behandeln.

- DNS-Analyse (12 Programme) Dieser Abschnitt enthält Programme zur Analyse des DNS-Dienstes, sie sind nützlich, um die angegriffene Infrastruktur zu untersuchen. Beispielsweise können Sie DNSmap und Nmap verwenden DNS-Server um die Zielinfrastruktur abzubilden.

- Mit der Programmgruppe IDS/IPS Identificator können Sie Intrusion Detection-Systeme erkennen und bekämpfen, die im Unternehmenssegment sehr beliebt sind und Systemadministratoren über einen Angriff auf ihre Infrastruktur informieren sollen.

- Live Host Identifier (25 Programme und Dienstprogramme) hat Tools zum Identifizieren von Hosts im Netzwerk gesammelt. Diese Programme ermöglichen es Ihnen, Computer und andere aktive Geräte im Netzwerk zu erkennen und zu identifizieren. Dies ist notwendig, um die richtigen Werkzeuge für den Angriff auszuwählen und seinen Vektor zu bestimmen.

- Network Scanners ist eine Reihe von Programmen, die weiterhin das Problem des Footprinting lösen (d. h. Footprinting, Mapping der Sicherheitsinfrastruktur - die Anzahl der Knoten, ihre Rollen, Arten von Betriebssystemen, im Netzwerk ausgeführte Dienste usw.). Sie helfen beim Erstellen einer Netzwerkkarte.

- OS Fingerprinting hat fast dieselben Dienstprogramme gesammelt, die sich im Menü Netzwerkscanner befanden, und das ist nicht überraschend, da diese Dienstprogramme dasselbe Problem lösen, aber dieses Mal wird uns angedeutet, dass sie verwendet werden können, um die Betriebssystemversion auf dem Zielhost zu ermitteln .

- Das OSINT-Analyse-Menü ist ziemlich schwer zu erklären, es genügt zu sagen, dass Wikipedia OSINT für mich als „Open Source Intelligence, OSINT“ entschlüsselt hat. Eine der Geheimdienstdisziplinen des amerikanischen Geheimdienstes. Umfasst Suche, Auswahl und Sammlung von Informationen aus öffentlich zugänglichen Quellen und deren Analyse. In der Geheimdienstgemeinschaft bezieht sich der Begriff "offen" auf die öffentliche Verfügbarkeit einer Quelle (im Gegensatz zu klassifizierten und eingeschränkten Quellen), er wird nicht mit dem Konzept von Open Source oder öffentlicher Intelligenz in Verbindung gebracht. Dieses Menü dient dazu, den Verkehr zu analysieren und Rückschlüsse auf seine Zusammensetzung zu ziehen. CaseFile gibt Ihnen zum Beispiel die Möglichkeit, Daten über die Interaktion realer Personen und Gruppen schnell hinzuzufügen, zu verknüpfen und zu analysieren, während Sie an einem Projekt arbeiten oder in derselben Institution/Abteilung arbeiten. Oder zum Beispiel Metagoofil - ist ein Tool zum Sammeln von Informationen, das entwickelt wurde, um die Metadaten offizieller Dokumente (PDF, DOC, XLS, PPT, DOCX, PPTX, XLSX) des Zielunternehmens zu extrahieren. Ich hoffe, Sie verstehen die Bedeutung dieser Dienstprogramme, aber wenn nicht, sind sie für Sie wahrscheinlich nicht nützlich.

- Route Analisis - hat alle die gleichen Dienstprogramme für Footprinting gesammelt, hier gibt es nichts Besonderes zu analysieren - das Menü wird als Routenanalyse übersetzt.

- Dienst-Fingerprinting – Gesammelte Dienstprogramme, die dabei helfen, die im Unternehmen ausgeführten Dienste zu identifizieren. Viele der Programme waren bereits in früheren Menüs enthalten.

- SMB-Analyse - Programme zur Analyse von Windows-Netzwerkressourcen.

- SMTP-Analyse - Programme zur Verkehrsanalyse E-Mail-Clients(speziell abgehender Tarif über SMTP).

- SNMP-Analyse - Programme zur Analyse von Geräten, die das SMTP-Verwaltungsprotokoll unterstützen, dies können Switches, Router, Server, Arbeitsdrucker, Stationen, Modem-Racks usw. sein.

- SSL-Analyse - Analyse von Diensten mit SSL (engl. Secure Sockets Layer - die Ebene der sicheren Sockets). Als Beispiel: sslcaudit ist ein Tool, das entwickelt wurde, um das Testen von SSL/TLS-Clients auf Widerstandsfähigkeit gegen MITM-Angriffe zu automatisieren.

- Telefonieanalyse und VOIPAnalyse - ein Menü bestehend aus 2 Programmen. As. Das Programm dient der Suche nach TFTP-Servern, die in der Regel Konfigurationen für VOIP-Geräte enthalten. Enumiax hilft dabei, eine Liste von Asterisk-Benutzern zu erhalten.

- Datenverkehrsanalyse - Programme zur Analyse des Netzwerkverkehrs, z. B. p0f, ermöglichen es Ihnen, den Datenverkehr zu überwachen, der durch das verbundene Netzwerk fließt, und festzustellen, um wessen Datenverkehr es sich handelt, wie weit dieser Knoten entfernt ist, welches System darauf installiert ist usw.

- VPN-Analyse - besteht aus 1 ike-Scan-Programm und wird benötigt, um IPSec-basierte VPNs zu analysieren und Hashes zu sammeln, um weitere Identifikationsdaten durch Aufzählung (bereits in einem anderen Programm) zu erhalten.

Schwachstellenanalyse (Schwachstellenanalyse)

Dieses Kali-Linux-Menü dient der Schwachstellenanalyse und ist in mehrere Gruppen unterteilt.

- Cisco-Tools – Cisco ist ein führender Anbieter von Geräten für den Unternehmenssektor, daher ist diesen Geräten ein separater Abschnitt gewidmet. In diesem Fall ermöglichen die hier vorgestellten Programme Schwachstellen in Netzwerken, die auf Hardware und Software von Cisco basieren.

- Database Assessment - ein Menü, das Programme zur Suche nach Schwachstellen in Datenbanken gesammelt hat. Mit bbqSQL können Sie beispielsweise nach „blinder SQL-Einschleusung“ suchen (google, hat nicht übersetzt – es dauert lange, es zu erklären). Und mit SqlMAP können Sie automatisch nach SQL-Schwachstellen suchen und diese ausnutzen.

- Fuzzing-Tools - spezifische Tools. Im Allgemeinen ist Fuzzing eine Technologie zum Testen von Programmen, bei der anstelle der erwarteten Eingabedaten Zufallsdaten an das Programm übergeben werden. Wenn das Programm hängt oder beendet wird, wird dies als Fehler des Programms angesehen, der zur Entdeckung einer Schwachstelle führen könnte. Es macht keinen Sinn, hier Dienstprogramme und Programme zu beschreiben, da dies ein separates und sehr umfangreiches Thema ist.

- Der Abschnitt Misc Scanners enthält Scanner, die Ihnen helfen, eine Schwachstelle im System zu finden. Beispielsweise kann Lynis ein Unix-System auf Software-Schwachstellen scannen.

- OpenVAS- Netzwerkscanner Sicherheit, die hilft, das Netzwerk auf Schwachstellen in Knoten zu überwachen.

Web Applikationen

Die Sektion hat eine Reihe von Programmen zum Arbeiten zusammengestellt Web Applikationen. Es wird für diejenigen nützlich sein, die sich entscheiden, die Stärke von Websites zu testen.

- CMS-Identifizierung kombiniert mehrere Programme, die dabei helfen, festzustellen, welches Content-Management-System (CMS) auf der Website installiert ist. Mit BlindElephant können Sie beispielsweise die CMS-Version ermitteln, dies ist sehr nützlich und ermöglicht es Ihnen, bereits bekannte Schwachstellen auf nicht aktualisierten Websites auszunutzen.

- Database Exploration - Tools zum Angriff auf die Datenbanken, auf denen die Sites ausgeführt werden, sind hier gruppiert. Ein einfaches Beispiel: Mit bbqsql können Sie die Verwendung von blinden und halbblinden SQL-Injections automatisieren.

- WEB Application Fuzzers ist ein Analogon zu Programmen aus dem Bereich Fuzzing Tools, jedoch mit Schwerpunkt auf WEB-Ressourcen. Beispiel: WebSlaeyr ist ein Brute-Force-Tool, aber es kann verwendet werden, um POST- und GET-Parameter zu durchlaufen, nach nicht verknüpften Verzeichnissen und Dateien zu suchen usw.

- WEB Application Proxys - hier sehen wir eine Reihe hervorragender Programme, mit denen Sie mit dem Datenverkehr arbeiten können, der zwischen dem Browser und dem Server fließt. Das wird ziemlich oft benötigt. Lesen Sie einfach ausführlich über ein Tool wie Burpsuite und Sie werden alles verstehen.

- WEB-Crawler - Ich habe nur eine passende Bedeutung für diesen Ausdruck gefunden, und das ist "Crawler". Was ist in diesem Menü enthalten? Hier sind Programme und Dienstprogramme, die Ihnen bei der Arbeit mit dem Inhalt von Internetseiten helfen. Zum Beispiel: Mit CutyCapt können Sie Screenshots (einschließlich voller Größe) von Webseiten erstellen, und Dirb ist ein Inhaltsscanner, der häufig als Teil eines Skripts für Brute-Force-Seiten verwendet wird. Der Abschnitt ist interessant, seien Sie nicht faul und lesen Sie die Beschreibung jedes Dienstprogramms.

- WEB Vulnerability Scanners ist eine RIESIGE Reihe von Programmen, die Ihnen helfen, Schwachstellen in einer WEB-Ressource zu finden. Viele Sendungen haben wir bereits in den vorherigen Menüs gesehen. Es macht keinen Sinn, sie zu beschreiben, weil sie sehr viele Aufgaben lösen.

Passwortangriffe

Die Speisekarte ist ein Märchen. Was auch immer Sie tun, Sie müssen das Problem der Authentifizierung und Autorisierung lösen. Passwörter knacken - das lösen die Programme in diesem Menü.

- GPU Tools kombiniert Dienstprogramme (es gibt 2 im Menü), die Hashes und WPA-Schlüssel durch Brute-Force unter Verwendung beider brechen können Zentralprozessor, sowie die Grafikkarte. Sehr nützliche Dienstprogramme, obwohl ich bezweifle, dass sie sofort funktionieren, wenn Kali Linux von einer DVD oder einem Flash-Laufwerk ausgeführt wird.

- Offline Attack kombiniert eine große Anzahl von Dienstprogrammen zur Auswahl von Login / Passwort-Paaren, Hash-Brute-Force - mit einem Wort, Brute-Force-Angriffe auf vorhandene Hashes und Dateien (was getan werden kann, wenn keine Verbindung zur Zielinfrastruktur besteht).

- Das Menü Online Attack hat viele Programme für Online-Brute-Force-Angriffe gesammelt. Ein einfaches Beispiel ist Hydra, mit dem Sie Passwörter direkt auf der Website sortieren können.

- Passing The Hash ist ein sehr effektiver Angriff, dessen Bedeutung darin besteht, dass wir den Hash des Passworts des Opfers erhalten und ihn verwenden (wir versuchen nicht, das Passwort daraus wiederherzustellen, sondern verwenden den Hash-Wert für die Autorisierung), um uns zu autorisieren ein Ferndienst. Dies funktioniert bei NTLM- und LM-Authentifizierung.

Drahtloser Angriff

Hier werden uns Werkzeuge zum Angriff angeboten drahtloses Netzwerk. Einer der begehrtesten Bereiche für Anfänger (gemeint ist der Beruf eines Pentesters) Bereiche.

- Bluetooth-Tools - Dienstprogramme zum Arbeiten mit dem Bluetooth-Datenübertragungsprotokoll. Viele Geräte unterstützen heute diese Norm und diese Programme können sehr nützlich sein.

- Andere Wireless-Tools - Programme und Dienstprogramme für die Arbeit mit anderen Netzwerken. Das bedeutet, dass Sie mit ihrer Hilfe Netzwerke testen können, die nichts mit WLAN zu tun haben. Mit KillerBee (die Namen der Dienstprogramme beginnen mit ZB, z. B. Zbconvert) können Sie beispielsweise mit der ZigBee-Spezifikation und dem IEEE 802.15.4-Standard arbeiten (wenn Sie dies nicht verstehen, lesen Sie das Wiki). Ubertooth - Dienstprogramme für die Arbeit mit dem gleichnamigen Projekt, in dem Geräte für die Arbeit mit Bluetooth hergestellt werden.

- RFID / NFC Tools - ein großer Abschnitt gewidmet RFID-Technologien und NFC, für diejenigen, die es nicht wissen, dies sind Smartcard- und Hochfrequenz-Identifikationstechnologien. Die Programme hier sind nur ein Meer, daher werde ich nicht im Detail darauf eingehen. Dies ist eine enge Spezialisierung und muss in einem separaten Artikel behandelt werden.

- Wireless Tools - wovon jeder unerfahrene "Hacker" träumt, hier sind Dienstprogramme gesammelt WLAN hacken Netzwerke. Ein einfaches Beispiel sind die Aircrack-ng-Programme, die WEP in wenigen Minuten knacken und DOS für jedermann leicht einrichten können WiFi-Geräte und besiege die unbesiegbare WPA.

Erkundungswerkzeuge

Dienstprogramme und Programme zum Ausnutzen von Schwachstellen. Alle hier aufgeführten Programme werden benötigt, um die gefundene Schwachstelle für eigene Zwecke auszunutzen.

- Beef XSS Fremework - enthält das Beef-Programm. Es ermöglicht Ihnen, einen Angriff auf ein entferntes System zu organisieren, indem Sie einen Webbrowser verwenden, der auf diesem System ausgeführt wird.

- Cisco Attack - wir haben diese Programme bereits in früheren Menüs gesehen. Sie ermöglichen den Angriff auf Netzwerkknoten, die auf Cisco-Geräten basieren.

- Exploit-Datenbank – enthält searchsploit, das benötigt wird, um anhand der Beschreibung schnell nach einem Exploit zu suchen.

- Metasploit ist ein hervorragendes Framework, es enthält eine riesige Datenbank mit Exploits und macht es schnell und einfach, sie zu verwenden. Regelmäßig aktualisiert.

- Network Exploitation ist eine Reihe von Programmen zum Ausnutzen von Netzwerkschwachstellen. Beispielsweise ist ikat für die Sicherheitsüberprüfung (Lese-Hacking) von "browsergesteuerten Umgebungen" wie Kiosken, Citrix-Terminals und WebTV konzipiert. Und Termineter ermöglicht beispielsweise die Suche nach Schwachstellen in „intelligenten Zählern“ mit den Protokollen C12.18 und C12.19.

- Social Engineering Toolkit - enthält das Programm se-toolkit (Social Engineering Toolkit (SET)), das beim "Social Engineering" verwendet wird. Das Programm enthält ein riesiges Arsenal an Werkzeugen, um den Geist des Opfers zu manipulieren. Entworfen für den Menschen diese Art Anschläge. Scheinen, Daten extrahieren – das sind die Aufgaben, die dieses Programm. Manchmal ist es einfacher, die gesuchten Informationen von einer Person zu erhalten, als den Server zu hacken. Das Thema ist sehr interessant, ich empfehle, es separat zu lesen.

Schnüffeln/Spoofing

Ein Menüabschnitt, der Programmen gewidmet ist, mit denen Sie sowohl den Verkehr anderer Leute abhören als auch sich als andere Knoten tarnen können. Mal sehen, was hier ist:

- Netzwerk-Sniffer - Netzwerk-Sniffer. Ermöglicht es Ihnen, den Verkehr zu hören. Hier gibt es viele Programme, jedes für einen bestimmten Fall.

- Network Spoofing - Spoofing, viele Programme. Um es klarer zu machen, werde ich ein paar Beispiele geben. DNSChef - DNS-Proxy, ermöglicht es Ihnen, den Datenverkehr auf Anfrage des Benutzers an eine andere IP umzuleiten. Parasite6 - ermöglicht Ihnen, den Datenverkehr in IP v6-Netzwerken auf Ihren Computer umzuleiten (ARP-Spoofing).

- Voice and Surveillance – Google hat es mir mit „Voice and Surveillance“ übersetzt. Enthält das Programm msgsnarf, ermöglicht das Abfangen von Chats und kann mit den Nachrichtenformaten AOL Instant Messenger, ICQ 2000, IRC, MSN Messenger und Yahoo Messenger arbeiten.

- VoIP Tools ist eine Reihe von Dienstprogrammen zum Abfangen des Sprachverkehrs in VoIP-Anwendungen.

- WEB Sniffer sind Programme und Dienstprogramme, mit denen Sie den Datenverkehr von Browsern abfangen können. Die meisten von ihnen arbeiten als Proxys.

Aufrechterhaltung des Zugriffs

Wörtlich „Zugriff“. Dieser Abschnitt hat Software für die Arbeit mit Backdoors zusammengestellt.

- OS Backdoors – Enthält Programme wie: Cymothoa (fügt Backdoor-Code in einen bestehenden Prozess ein), powersploit (enthält eine Auswahl von MS PowerShell-Skripten, die zum Organisieren von Backdoors verwendet werden können), u3-pwd (Dienstprogramm zum Ersetzen des standardmäßigen „U3“ pre -Software auf Flash-Laufwerken von SanDisc installiert und später zum Ausführen Ihres „bösartigen Codes“ verwendet).

- Tunneling Tools - Eine Reihe von Programmen und Dienstprogrammen, mit denen Sie einen "Tunnel" in einer bestehenden Verbindung erstellen können, wodurch der durch sie hindurchgehende Datenverkehr maskiert wird. Mit ptunnel können Sie beispielsweise einen Tunnel durch ICMP-Anforderungen und -Antworten (PINGs) erstellen.

- WEB Backdoors - enthält zwei Tools Weevely und WeBaCoo. Beide dienen dazu, ein kompromittiertes System mithilfe von HTTP-Verkehr zu kontrollieren.

Reverse-Engineering

Programme für Reverse Engineering. Helfen Sie, zu sehen, wie die Anwendung funktioniert, um sie wiederherzustellen Quelle. Enthält verschiedene Debugger und Disassembler.

- Debuggers ist ein Debugger, mit dem Sie nach Fehlern in Programmen suchen können.

- Disassemblierung ist ein Disassembler, der Maschinencode in Programmtext umwandelt.

Belastbarkeitstest

Eine Reihe von Programmen für Stresstests. Ermöglicht das Testen verschiedener Infrastrukturkomponenten unter Last.

- Network Stress Testing – Belastungstests für das Netzwerk. Die Speisekarte enthält viele nützliche Programme, mit denen Sie das Netzwerk laden können. Beispielsweise kann macof eine große Anzahl von Paketen mit unterschiedlichen MAC-Adressen im Netzwerk erstellen, viele Switches können einer solchen Belastung nicht standhalten. Übrigens können einige Switches mit einem solchen "Test" in den Hub-Modus wechseln und es Ihnen ermöglichen, den Datenverkehr einer anderen Person "abzuhören".

- VoIP-Stresstest – Es gibt einige Programme zum Testen von VoIP unter Last. Beispielsweise ermöglicht IAXflood die Generierung von Datenverkehr mithilfe des IAX-Protokolls (wird in VoIP von Asterisk-Servern verwendet).

- WEB Stress Testing - enthält ein Programm thc-ssl-dos, mit dem Sie den WEB-Server laden können, indem Sie DoS (Denial of Service) dafür einrichten.

- Wir haben WLAN-Stresstest – Reaver bereits in einem anderen Abschnitt gesehen, aber mdk3 ermöglicht es Ihnen, DoS oder DDoS für drahtlose Netzwerkclients zu arrangieren.

Hardware-Hacking

Eine Reihe von Programmen für die Arbeit mit Hardware. Hier gibt es nur 2 Abschnitte:

- Android Tools ist eine Reihe von Programmen für die Arbeit mit Geräten mit Android-Betriebssystem. Zum Beispiel ist apktool ein Programm für Reverse-Engineering-Programme für Android (*.apk), und dex2jar kann beim Dekompilieren von Android-Anwendungen helfen.

- Arduino-Tools - enthält nur 1 Programm, Arduino ist eine Software- und Hardwareplattform, ähnlich einem Designer, mit dem gleichnamigen Board (Sie können es selbst erstellen) können Sie es einfach an einen PC anschließen und jedes Programm schreiben. Darauf basierend können Sie einen Roboter, intelligente Beleuchtung, Intelligentes Haus, ja alles.

Forensik

Der Übersetzer hat Forensik für mich mit „forensisch“ übersetzt, und die Zusammensetzung der Programme in diesem Menü deutet darauf hin, dass sie zur Durchführung von Ermittlungen verwendet werden können. Analysieren wir also die Programmgruppen in diesem Menü.

- Anti-Virus Forensics Tools und Digital Anti-Forensics – enthält nur ein Programm, chkrootkit wird verwendet, um nach Backdoors und Rootkits zu suchen.

- Digital Forensics - enthält eine Reihe von Programmen für "Untersuchungen", mit denen Sie eine Untersuchung durchführen und verschiedene Daten von Speichermedien abrufen können. Beispielsweise ist Autopsy eine digitale forensische Plattform und GUI für The Sleuth Kit (TSK) und viele andere Programme. Das Sleuth Kit wiederum ist eine Reihe von Hilfsmitteln für die eingehende Analyse digitaler Medien während der Prüfung. Mit einem Wort – fühlen Sie sich wie Sherlock Holmes. Erfordert detailliertes Studium und tiefes Wissen.

- Forensische Carving-Tools - File oder Data Carving ist ein Begriff aus dem Bereich der Cyber-Forensik und bedeutet das Extrahieren von Informationen aus "undifferenzierten Blöcken" oder RAW-Daten. Ich werde nicht übersetzen, in unserer Sprache klingt es dumm und unverständlich. Kurz gesagt, es ermöglicht Ihnen, die Quelle (mindestens ein Byte-für-Byte-Disk-Image, mindestens ein Stück Daten von Arbeitsspeicher) und ziehe dort nach einem bestimmten Kriterium die gewünschte Datei heraus. Erstes Beispiel – Ein Programm durchsucht eine Disk/ein Disk-Image nach einer Übereinstimmung mit vordefinierten Hex-Codes, die den gängigsten Dateiformaten entsprechen. Dann stellt er sie in einen Katalog, zusammen mit einem Bericht darüber, wo und wie viel beschlagnahmt wurde. Pasco lässt Sie die Geschichte herausziehen Internet-Browser Forscher. PEV zeigt Informationen über eine ausführbare Datei oder Bibliothek unter Windows usw.

- Forensische Hashing-Tools - Enthält 2 Programme, md5deep und rahash2. Beide sind darauf ausgelegt, den Hash von Dateien und Textwerten zu berechnen.

- Forensics Imaging Tools - Das Menü hat eine große Anzahl von Programmen zum Arbeiten mit Disk-Images und zum Verarbeiten der darauf aufgezeichneten Daten zusammengestellt.

- Forensics Suites - enthält die uns bereits bekannten Autopsy und DFF. Dies sind Frameworks für die Arbeit mit verschiedenen digitalen Forensik-Tools.

- Netzwerkforensik – hier sehen wir p0f, ein Dienstprogramm zum Identifizieren eines Betriebssystems über ein Netzwerk.

- Password Forensics Tools – enthält chntpw, ein Programm zum Zurücksetzen von Windows-Passwörtern.

- PDF Forensics Tools - Programme zum Analysieren und Analysieren von PDF-Dateien.

- RAM Forensics Tools - Programme, mit denen Sie Informationen aus dem RAM (seinem Dump) abrufen können.

Das ist alles, wir haben kurz die Zusammensetzung der Kali Linux 1.0-Programme überprüft und können jetzt aus diesem Sortiment die Programme auswählen, die uns am besten gefallen, und weiter studieren.

Es gibt viele Programme, die darauf abzielen, verschiedene Probleme in Kali Linux zu lösen, und obwohl sie in Abschnitte gruppiert sind, werden die Augen immer noch groß, besonders wenn sie sich zum ersten Mal treffen.

Informationsbeschaffung

Diese Intelligence-Tools werden verwendet, um Daten über das Zielnetzwerk oder die Zielgeräte zu sammeln. Die Tools reichen von Geräte-IDs bis hin zur Analyse verwendeter Protokolle.

Schwachstellenanalyse

Die Tools in diesem Abschnitt konzentrieren sich auf die Bewertung von Systemen auf Schwachstellen. Normalerweise werden sie gemäß den Informationen ausgelöst, die von den Aufklärungswerkzeugen (aus dem Abschnitt Informationsbeschaffung) erhalten wurden.

Web Applikationen

Diese Tools werden verwendet, um Schwachstellen in Webservern zu prüfen und auszunutzen. Viele der Auditing-Tools gehören genau in diese Kategorie. Wie dem auch sei, nicht alle Webanwendungen zielen darauf ab, Webserver anzugreifen, einige von ihnen sind einfach Netzwerkwerkzeuge. In diesem Abschnitt finden Sie beispielsweise Web-Proxys.

Passwortangriffe

Dieser Abschnitt der Tools befasst sich hauptsächlich mit Brute Force (Ausprobieren aller möglichen Werte) oder dem Berechnen von Passwörtern oder dem Teilen von Schlüsseln, die für die Authentifizierung verwendet werden.

Drahtlose Angriffe

Diese Tools werden verwendet, um Schwachstellen in drahtlosen Protokollen auszunutzen. 802.11-Tools finden Sie hier, einschließlich Tools wie aircrack, airmon und Tools zum Knacken von drahtlosen Passwörtern. Darüber hinaus enthält dieser Abschnitt auch Tools im Zusammenhang mit RFID- und Bluetooth-Schwachstellen. In vielen Fällen müssen die Tools in diesem Abschnitt mit einem drahtlosen Adapter verwendet werden, der von Kali zum Abhören konfiguriert werden kann.

Ausbeutungswerkzeuge

Diese Tools werden verwendet, um in Systemen gefundene Schwachstellen auszunutzen. Typischerweise werden Schwachstellen während der Schwachstellenanalyse des Ziels identifiziert.

Schnüffeln und Spoofing

Diese Tools werden zur Erfassung von Netzwerkpaketen, Manipulation von Netzwerkpaketen, Erstellung von Anwendungspaketen und Web-Spoofing verwendet. Es gibt auch mehrere VoIP-Rekonstruktionsanwendungen

Aufrechterhaltung des Zugriffs

Wartungszugriffstools werden als Sprungbrett verwendet und auf dem Zielsystem oder Netzwerk installiert. Es ist üblich, dass Angreifer auf kompromittierten Systemen eine große Anzahl von Hintertüren und anderen Kontrollmöglichkeiten finden, um alternative Routen bereitzustellen, falls die vom Angreifer ausgenutzte Schwachstelle gefunden oder behoben wird.

Reverse-Engineering

Diese Tools werden zum Modifizieren, Analysieren und Debuggen (Debuggen) von Programmen verwendet. Das Ziel des Reverse Engineering besteht darin, zu analysieren, wie ein Programm entwickelt wurde, damit es kopiert, modifiziert und zur Entwicklung anderer Programme verwendet werden kann. Reverse Engineering wird auch verwendet, um bösartigen Code zu analysieren, um herauszufinden, was eine ausführbare Datei tut, oder um zu versuchen, Schwachstellen in Software von Forschern zu finden.

Belastbarkeitstest

Stresstest-Tools werden verwendet, um zu berechnen, wie viele Daten das System verarbeiten kann. Eine Überlastung des Systems kann zu unerwünschten Ergebnissen führen, z. B. indem das Netzwerksteuergerät dazu veranlasst wird, alle Kommunikationskanäle zu öffnen oder das System herunterzufahren (auch als Denial-of-Service-Angriff bekannt).

Hardware-Hacking

Dieser Abschnitt enthält Android-Tools, die als mobil klassifiziert werden können und Android-Tools die zum Programmieren und Steuern kleiner elektronischer Geräte verwendet werden

Forensik

Forensische Tools werden verwendet, um Computer, Netzwerkverkehr und Anwendungen zu überwachen und zu analysieren.

Reporting-Tools

Reporting-Tools sind Methoden zur Bereitstellung von Informationen, die während der Ausführung einer Penetration gefunden wurden.

Systemdienste

Hier können Sie Kali-Dienste aktivieren oder deaktivieren. Dienste werden unter BeEF, Dradis, HTTP, Metasploit, MySQL und SSH gruppiert.

Der Kali-Linux-Build enthält auch andere Tools, wie z. B. Webbrowser, Quicklinks zum Kali-Linux-Build-Tuning, die in anderen Abschnitten des Menüs (Netzwerk, Suchwerkzeuge und andere nützliche Anwendungen) zu sehen sind.

Heute lernen wir weiterhin das für Pentester erstellte Betriebssystem kennen. Backtrack und jetzt Kali Linux ist für viele interessant, aber nicht jeder hat Erfahrung mit Linux-Systemen. In diesem Artikel werde ich versuchen, Ihnen zu erklären, was Sie nach dem Herunterladen von Kali Linux tun und wie Sie es verwenden können.

Kali-Linux starten

Lassen Sie uns zunächst den Start dieser Distribution analysieren. Es gibt Optionen, je nachdem, ob Sie Kali von einer DVD, einem Flash-Laufwerk oder auf einer Festplatte installieren. Das Starten von DVD ist möglicherweise nur zu Informationszwecken erforderlich, da Änderungen nach dem Neustart nicht gespeichert werden, daher werde ich nicht auf diese Option eingehen. Ich empfehle nicht, Kali als Hauptsystem zu installieren, da dies eine sehr enge Verteilung ist und es keinen Sinn macht, es täglich zu verwenden. Hier ist das Starten von einem Flash-Laufwerk optimal, da bei Änderungen (z. B. Installieren von Updates) alle Änderungen gespeichert werden und Sie Kali auf jedem Computer ausführen können.

Das Starten von einem Flash-Laufwerk unterscheidet sich nicht wesentlich vom Starten von einer DVD. Sie müssen in das BIOS des Computers / Laptops gehen und das USB-Flash-Laufwerk als erstes Gerät in die Startprioritätsliste aufnehmen. An verschiedene Rechner Diese Liste wird anders gerendert, Sie müssen sie also selbst finden. Die zweite Möglichkeit besteht darin, beim Starten des Computers eine Liste der zu bootenden Geräte aufzurufen. Dies geschieht normalerweise mit den Tasten F8, F11 oder F12. Aber in jedem Fall muss das Flash-Laufwerk eingelegt werden, bevor Sie den Computer / Laptop einschalten.

Download-Optionen

Es gibt 3 Optionen zum Herunterladen von Kali Linux. Der erste ist der normale Stiefel, den wir am häufigsten verwenden. Der nächste ist Sicherheitsmodus(Failsafe), wir verwenden es, wenn es nicht möglich ist, auf die übliche Weise zu booten. Der interessanteste Startmodus ist der forensische Modus. Dies ist ein Modus zur forensischen Untersuchung, der Kern des Modus besteht darin, dass das Betriebssystem keine Spuren auf einem laufenden Computer hinterlässt (Beispiel: es mountet nicht automatisch Festplatten, verwendet keine Swap-Partitionen usw.). Wenn Sie nicht verstehen, warum dies notwendig ist, gehen Sie nicht dorthin.

Nach dem Laden

Kali Linux bootet standardmäßig in die grafische Benutzeroberfläche, aber manchmal erscheint eine Konsole vor Ihnen und der Computer wartet auf einen Befehl. Es ist in Ordnung, starten Sie einfach die grafische Umgebung mit dem Befehl "startx".

Wenn Sie ein Passwort eingeben müssen, ist in Kali Linux der Standardbenutzer root und das Passwort to

Es ist sehr wichtig, in einem aktualisierten System zu arbeiten, daher sollten Sie als erstes die Software aktualisieren. Gehen Sie dazu zum Terminal (Terminalprogramm) und führen Sie nacheinander 2 Befehle aus:

apt-get update

apt-get upgrade

Von Zeit zu Zeit werden wir gefragt, ob wir dieses oder jenes Paket wirklich installieren wollen – wir stimmen zu, indem wir die Y-Taste drücken.

Damit Programme funktionieren

Viele der Programme, die ich im Kali-Linux-Review beschrieben habe, benötigen für ihre Arbeit laufende Daemons (in Windows heißt das Dienste), daher werden sie in Kali standardmäßig gestoppt und Sie können sie über das Menü Kali Linux → Systemdienst starten

Vergessen Sie nicht, sich mit dem Netzwerk zu verbinden, da dies in Kali über den Netzwerkmanager erfolgt, der sich normalerweise in der Taskleiste befindet.

Zusätzliche Software kann über „Software hinzufügen/entfernen“ im Menü „Systemprogramme“ installiert werden.

So arbeiten Sie im Terminal (Konsole)

Trotz der Tatsache, dass die grafische Umgebung in Kali auf fünf mit einem Plus eingestellt ist, müssen wir immer noch ziemlich oft mit der Befehlszeile arbeiten. Dazu haben wir das Programm "Terminal" (obwohl Sie zu diesem Zweck ein anderes Programm installieren können).

Installieren Sie zuerst "MC" - es ist großartig Dateimanager für die Kommandozeile.

Sie können es mit dem Befehl installieren:

apt-get install mc

Großartig, lassen Sie uns nun über die Funktionen der Arbeit in sprechen Befehlszeile Linux. Beginnen wir damit, uns an Folgendes zu erinnern:

- Fall ist wichtig, Ordner und Ordner sind nicht dasselbe!

- Die grafische Umgebung behandelt Ordner und Dateien, die mit einem Punkt beginnen (Beispiel: .folder), als versteckte Dateien.

- Wenn Sie mit der Eingabe eines Befehls beginnen und die Tabulatortaste drücken, fügt der Computer ihn hinzu, wenn es nur eine Option gibt, oder bietet eine Liste mit Optionen an, falls vorhanden.

- Das Terminal speichert den Verlauf Ihrer Befehle, Sie können mit den Aufwärts- und Abwärtspfeilen durch zuvor eingegebene Befehle blättern.

- Sie können die Tastenkombination Strg-C, Strg-D und Strg-Z verwenden, um die Ausführung eines Befehls zu unterbrechen.

- Um ein ausführliches Handbuch für fast jedes Programm zu erhalten, können Sie den Befehl "man" verwenden, zum Beispiel zeigt man ls das Handbuch für den Befehl ls

Dies sind Informationen, die einem Linux-Neuling helfen können, aber ich gehe davon aus, dass Sie wissen, wie man in der Windows-Konsole arbeitet

Eigentlich ist das alles, diese Informationen reichen aus, um mit Kali Linux zu arbeiten, und lesen Sie den Rest in den folgenden Artikeln.

Die Kali-Linux-Distribution hat in letzter Zeit immense Popularität erlangt. Hacking und Sicherheitstests werden Teil unserer Kultur und immer mehr Menschen interessieren sich dafür. Vielleicht hat die Serie "Mr. Robot" zu diesem Prozess beigetragen.

Kali Linux ist eine der Linux-Distributionen, die für Hacker und Sicherheitsexperten entwickelt wurde. Daher ist es nicht verwunderlich, dass diese Serie immer beliebter wird und viele Neueinsteiger und Personen, die keine Kenntnisse über Informationssicherheit haben, versuchen, diese Distribution als ihr Hauptsystem zu verwenden. Dafür ist Kali Linux aber überhaupt nicht ausgelegt. Im heutigen Artikel werden wir uns ansehen, was Kali Linux ist, warum wir es brauchen, und wir werden Kali Linux überprüfen.

Kali Linux wurde von Offensive Security, einer Sicherheitsfirma, entwickelt. Es basiert auf Debian und enthält die Errungenschaften der digitalen Forensik- und Sicherheitstest-Distribution BackTrack.

Die erste Version von BackTrack wurde 2006 veröffentlicht und kombinierte mehrere Projekte, deren Hauptzweck Penetrationstests waren. Die Distribution sollte als LiveCD verwendet werden.

2012 hörte eine Distribution wie BackTrack auf zu existieren und stattdessen erschien Kali Linux, das alle Vorteile übernahm vorherige Version und alle Software. Es war das Ergebnis einer Fusion zweier Projekte: WHAX und der Auditor Security Collection. Jetzt entwickelt sich die Distribution stetig weiter und die Bemühungen der Entwickler konzentrieren sich auf die Behebung von Fehlern und die Erweiterung des Werkzeugsatzes.

2. Zweck

Auf der offiziellen Website wird die Distribution wie folgt beschrieben: „Penetration Testing and Ethical Hacking Linux Distribution“ oder unserer Meinung nach eine Distribution für Penetrationstests und ethisches Hacken. Einfach ausgedrückt enthält diese Distribution eine Vielzahl von Sicherheits- und Netzwerktools, die sich an Computersicherheitsexperten richten.

Eine Linux-Distribution ist nichts anderes als ein Kernel und eine Reihe grundlegender Dienstprogramme, Anwendungen und Standardeinstellungen. Kali Linux bietet diesbezüglich nichts Einzigartiges. Die meiste Software kann problemlos auf jeder anderen Distribution oder sogar auf Windows installiert werden.

Was Kali Linux anders macht, ist, dass es mit Tools und Einstellungen gefüllt ist, die für Sicherheitstests und nicht für die Gewährleistung benötigt werden normale Operation gewöhnlicher Benutzer. Wer statt der Hauptdistribution Kali verwenden möchte, macht einen Fehler. Dies ist ein spezialisiertes Distributionskit zum Lösen einer bestimmten Reihe von Aufgaben, was bedeutet, dass das Lösen von Aufgaben, für die es nicht vorgesehen war, schwieriger wird, z. B. die gleiche Suche nach Programmen. Die Fähigkeiten von Kali Linux konzentrieren sich auf Sicherheitstests.

3. Installation

Sie können das Installations-Image auf der offiziellen Website herunterladen, Sie müssen nur die Architektur auswählen. Überprüfen Sie nach dem Booten unbedingt die Platte auf Beschädigungen, indem Sie die SHA256-Prüfsumme vergleichen. Da diese Distribution für Sicherheitstests gedacht ist, möchte ich nicht, dass sie in irgendeiner Weise beschädigt wird. Wie das geht, ist in einem separaten Artikel beschrieben.

Der Rest der Installation von Kali Linux unterscheidet sich nicht wesentlich von Debian. Je nach Methode und Leistung des Computers kann es einige Minuten bis zu einer halben Stunde dauern. Wir haben uns im Artikel alles genau angesehen.

4. Funktionen

Viele werden überrascht sein, aber der Standardbenutzer in Kali Linux ist root. Dies ist notwendig, da viele Programme zum Ausführen Superuser-Rechte benötigen. Dies ist einer der Gründe, warum Sie Kali nicht für alltägliche Aufgaben wie das Surfen im Internet oder die Nutzung von Office-Anwendungen verwenden sollten.

Wenn wir über Software sprechen, dann konzentrieren sich alle mitgelieferten Programme auf Sicherheit. Es gibt Grafikprogramme und Terminalbefehle, und mehrere grundlegende Dienstprogramme sind im System enthalten, wie z. B. ein Bildbetrachter, ein Taschenrechner und vieles mehr Texteditor. Aber hier finden Sie keine Office-Programme, Reader, E-Mail-Programme und Organizer.

Kali Linux basiert auf Debian, und nichts hindert Sie daran, das Programm aus den Repositories zu installieren, beispielsweise Thunderbird zum Sammeln von E-Mails. Aber das Durchsuchen von E-Mails als root ist keine gute Idee. Natürlich hindert Sie niemand daran, einen nicht privilegierten Benutzer zu erstellen, aber das ist zusätzliche Arbeit.

Auf dem Anmeldebildschirm von Kali Linux sehen Sie möglicherweise das Motto „Je leiser Sie werden, desto mehr können Sie hören“ oder „Je leiser Sie werden, desto mehr können Sie hören“. Wenn Sie die vom Debian-System an das Netzwerk gesendeten Pakete beobachten, werden Sie feststellen, dass einige Pakete regelmäßig an das Netzwerk gesendet werden. Einige von ihnen werden von den Anwendungen des Benutzers gesendet, andere von Hintergrunddiensten.

Wenn Sie beispielsweise Ihre scannen Linux-Computer mit können Sie mehrere offene Ports sehen. Beispielsweise könnte es sich um einen nie verwendeten VNC-Port und einen HTTP-Server handeln. Einige dieser Programme werden standardmäßig mitgeliefert, andere haben Sie installiert und vergessen.

Kali Linux ist bestrebt, so leise wie möglich zu sein. Dies ist notwendig, um Ihre Anwesenheit im angegriffenen Netzwerk zu verbergen und sich vor potenziellen Angriffen zu schützen. Um dieses Ziel zu erreichen, deaktiviert Kali viele Dienste, die standardmäßig in Debian aktiviert sind. Natürlich können Sie den gewünschten Dienst aus den Debian-Repositories installieren. Zum Beispiel apache2:

Danach wird das Dienstprogramm jedoch nicht automatisch gestartet und nicht zum Start hinzugefügt. Wenn Sie es brauchen, müssen Sie es manuell starten. Bei jedem Neustart werden alle unnötigen Dienste deaktiviert. Es ist möglich, den Dienst in /usr/sbin/update-rc.d zu umgehen und auf die Whitelist zu setzen, aber das ist nicht ganz sicher, da Sie den Systempfad offenlegen. Niemand weiß, ob es dort Schwachstellen gibt.

Kali Linux ist eine spezialisierte Distribution, schon allein deshalb, weil sie für den Einsatz in einer aggressiven Umgebung ausgelegt ist. Und wenn Sie einen Webserver und ein paar andere Programme installiert und zum Start hinzugefügt haben, haben Sie Kali möglicherweise bereits beschädigt und seine Sicherheit verringert.

5. Programme

Wie oben erwähnt, enthält die Kali-Linux-Distribution nur spezifische Sicherheitstestsoftware. Liste der meisten beliebte Programme findest du im artikel. Aber es gibt nicht viele Programme, die für die normale Arbeit notwendig sind. Und es gibt keine Garantie, dass Sie sie in den Repositories finden, selbst wenn sie in Debian verfügbar sind.

Möglicherweise möchten Sie Repositorys und Anwendungsquellen von Drittanbietern hinzufügen, um das zu installieren, was Sie benötigen, oder ein Repository hinzufügen, das die neueste Version des Programms enthält. Du kannst, musst aber nicht. Auch für Debian ist das nicht zu empfehlen, die Entwickler nennen dieses Phänomen FrankenDebian und sagen, dass es die Stabilität des Systems brechen kann.

Bei Kali Linux sind die Dinge noch komplizierter. Sie riskieren nicht nur, das System zu beschädigen, sondern es auch unsicher zu machen. Pakete aus den Repositories werden geprüft und enthalten zusätzliche Änderungen, zum Beispiel wird derselbe Apache nicht zum Autoload hinzugefügt. Pakete von Drittanbietern haben solche Vorsichtsmaßnahmen nicht.

Schlussfolgerungen

Unser Überblick über die Features von Kali Linux neigt sich dem Ende zu. Ob Sie sich für diese Distribution entscheiden sollten oder nicht, hängt von Ihnen und den Aufgaben ab, die Sie mit Hilfe des Systems zu lösen versuchen. Wenn Sie nur wenige Tools benötigen, wählen Sie besser eine einfachere Distribution wie Ubuntu oder Debian. Sie können alle notwendigen Tools darin installieren. Die gleiche Option ist besser für neue Benutzer geeignet.

Aber wenn Sie sich bereits gut mit Linux auskennen und bereit sind, viel Zeit zu investieren, um die Informationssicherheit zu verstehen, ist dieses System vielleicht das Richtige für Sie. Aber beeilen Sie sich nicht, es auf Ihrem Computer zu installieren. Verwenden virtuelle Maschine, dann installieren Sie es als zusätzliches, zweites System.

Vielleicht sind Sie mit der im Artikel beschriebenen Meinung nicht einverstanden, hinterlassen Kommentare und teilen uns Ihren Standpunkt mit.

Kali Linux ist eine der Varianten des beliebten Betriebssystems, das ein Tool ist, das sich hauptsächlich an fortgeschrittene Benutzer richtet, da es sich um ein Tool handelt. Seine Hauptaufgabe besteht darin, Tests durchzuführen, um Schwachstellen zu identifizieren, sowie Maßnahmen zu deren Beseitigung zu ergreifen. Anfangs war Kali Linux den Benutzern unter einem etwas anderen Namen bekannt - BackTrack.

Kali Linux ist eine spezialisierte Version der Distribution, mit der Benutzer Penetrationstests durchführen können. Die Einzigartigkeit dieses Betriebssystems liegt darin, dass Kali Linux auf die ARM-Architektur portiert wurde, also dies Betriebssystem kann nicht nur auf Computern installiert werden, sondern auch als .

Kali Linux wird sowohl von Hackern als auch von denen, die sie bekämpfen, häufig verwendet. Mit über 300 integrierten Tools können Benutzer Penetrationstests durchführen.

Hauptmerkmale von Kali Linux:

1. Eine breite Palette von Tools für Analysen und Penetrationstests;

2. Aktualisierte visuelle Oberfläche Gnome 3.14;

3. Das Menü hat eine Funktion, mit der Sie zu den zehn beliebtesten Tools springen können;

4. Kali Linux erfordert keine Installation (und im Prinzip sollten Sie dies auch nicht tun);

5. Sichere Verarbeitungsumgebung;

6. Hat die Fähigkeit tiefe Anpassung bis zum Kern;

7. Absolut kostenlos verteilt.

Kali Linux ist nicht die Version der Distribution, mit der sich Benutzer mit der Linux-Familie vertraut machen, sondern ein professionelles Tool, das in erster Linie nicht auf das Hacken abzielt, sondern darauf, Schwachstellen zu identifizieren und die gefundenen Probleme rechtzeitig zu beheben.

Laden Sie Kali Linux kostenlos herunter

Laden Sie das Betriebssystem von der offiziellen Website herunter