Повертаємось до питання інформаційної безпеки, цього року відомий дистрибутив, що спеціалізується на перевірці інформаційних системна міцність BackTrack linux повернувся на платформу Debian і почав називатися Kali Linux. Не знаю навіщо це було зроблено, але завантажити та спробувати його варто.

Огляд Kali Linux

Почнемо з того, що Kali Linux також є «живим дистрибутивом» і призначена для запуску з DVD або флешки. Її також можна встановити на диск комп'ютера або ноутбука, але робити основною системою протипоказано. Розробники заявляють, що Kali нормально підтримуватиме архітектуру ARM, що дозволить працювати на планшетах і телефонах, ну це ми перевіримо пізніше, коли з'являться мануали по запуску на цих пристроях.

Розробники заявляють, що Kali Linux це крок уперед у порівнянні з BackTrack у бік стабільності та підходу до підбору програм.

Завантажити Kali можна на офіційному сайті, вона вільно доступна і відмінно тягнеться файлом торрент.

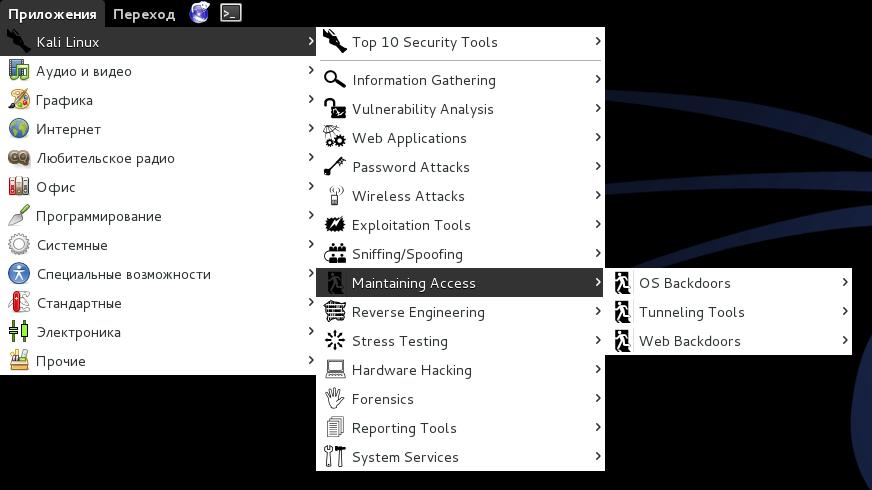

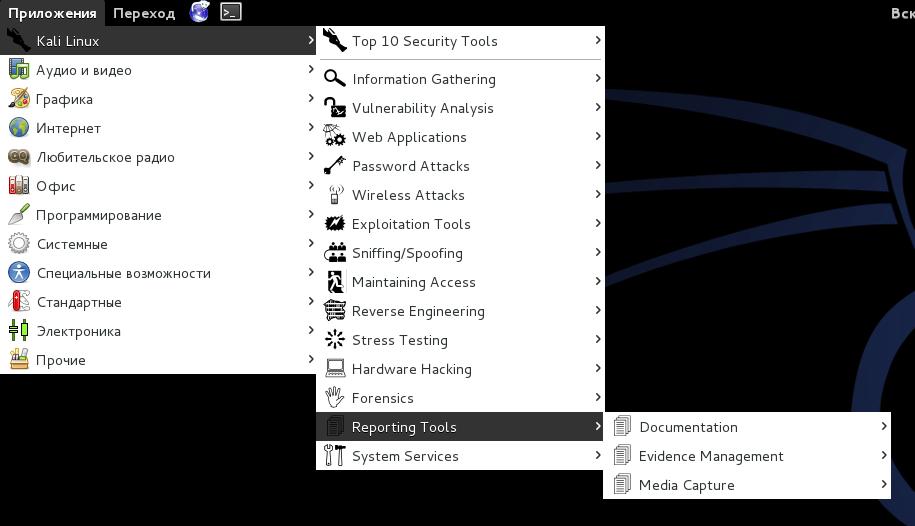

У меню все досить продумано, основні «хакерські» інструменти зібрані в одному місці та поділені на групи. Спробую розповісти склад програми Kali linux (актуально для версії 1.0.4).

Information gathering (Збір інформації)

Цей розділ меню об'єднує програми та утиліти для збору інформації про цільову інфраструктуру. З їх допомогою можна точно визначити які вузли та послуги працюють у мережі, які операційні системи встановлені та як мережа захищена. Це дуже важлива частина атаки на інфраструктуру, тому я розповім про всі підменю детально.

- DNS Analysis (12 програм) у цьому розділі зібрані програми для аналізу сервісу DNS, вони корисні для вивчення інфраструктури, що атакується. Наприклад, DNSmap і Nmap дозволяють використовувати DNS серверадля складання карти цільової інфраструктури.

- Група програм IDS/IPS Indentificator дозволяє виявляти та протидіяти системам виявлення вторгнень, які дуже популярні в корпоративному сегменті та покликані оповістити системних адміністраторів про атаку на їх інфраструктуру.

- Live Host Identificator (25 програм та утиліт) зібрала в собі інструменти для ідентифікації хостів у мережі, ці програми дозволяють виявляти та визначати комп'ютери та інше активне обладнання у мережі. Це потрібно для того, щоб вибрати правильні інструменти для атаки та визначити її вектор.

- Network Scanners — набір програм, що продовжує вирішувати завдання футпринтінгу (англ. Footprinting, складання карти інфраструктури безпеки — кількість вузлів, їх ролі, типи операційних систем, що працюють у мережі сервіси тощо). Вони допомагають побудувати картку мережі.

- OS Fingerprinting зібрала в собі майже ті ж утиліти, які були в меню Network Scanners і це не дивно, тому що за допомогою цих утиліт вирішується все те ж завдання, але цього разу нам натякають, що за допомогою їх можна визначити версію ОС на цільовому хості.

- Меню OSINT Analysis досить складно пояснення, досить сказати, що wikipedia розшифрувала мені OSINT як «Розвідка з урахуванням відкритих джерел (англ. Open source intelligence, OSINT). Одна з розвідувальних дисциплін у американській розвідці. Включає пошук, вибір і збір інформації, отриманої з загальнодоступних джерел та її аналіз. У розвідувальному співтоваристві термін «відкритий» вказує на загальнодоступність джерела (на відміну від секретних джерел та джерел з обмеженим використанням), він не пов'язаний із поняттям open source чи public intelligence.» Дане меню призначене для аналізу трафіку та побудови висновків щодо його складу. Наприклад, CaseFile дає вам можливість швидко додати, зв'язати та аналізувати дані про взаємодію реальних людей та груп при роботі над проектом або працюючих в одній установі/підрозділі. Або наприклад Metagoofil - є інструментом збору інформації, призначена для вилучення метаданих офіційних документів (PDF, DOC, XLS, PPT, DOCX, PPTX, XLSX), що належить компанії-цілі. Сподіваюся ви зрозуміли зміст цих утиліт, якщо ж ні — вам вони порятують чи знадобляться.

- Route Analisis - зібрав у собі ті ж утиліти для футпринтінгу, особливо розбирати тут нічого - меню перекладається як аналіз маршрутів.

- Service fingerprinting — зібрав у собі утиліти, які допоможуть визначити сервіси, що працюють на підприємстві. Багато програм вже були в попередніх меню.

- SMB Analysis – програми для аналізу мережевих ресурсів Windows.

- SMTP Analysis - програми для аналізу трафіку поштових клієнтів(конкретно вихідного тарфіка SMTP).

- SNMP Analysis - програми для аналізу пристроїв, що підтримують протокол управління SMTP, це можуть бути комутатори, маршрутизатори, сервери, робочі принтери, станції, модемні стійки і т.п.

- SSL Analysis - аналіз сервісів, що використовують SSL (англ. Secure Sockets Layer - рівень захищених сокетів). Як приклад: sslcaudit це інструмент призначений для автоматизації тестування SSL/TLS клієнтів на предмет стійкості MITM атак.

- Telefony Analysis та VOIPAnalysis — меню, що складається з 2 програм. Ace. Програма служить для пошуку TFTP серверів, на яких зазвичай лежать конфігурації для VOIP пристроїв. Enumiax допомагає отримати список користувачів Asterisk.

- Traffic Analysis — програми для аналізу мережного трафіку, наприклад p0f дозволяє слухати трафік, що проходить через підключену мережу і визначати чий це трафік, як далеко знаходиться цей вузол, яка на ньому система і т.п.

- VPN Analysis - складається з 1 програми ike-scan і потрібна вона для аналізу VPN заснованих на IPSec та збору хешей для подальшого отримання ідентифікаційних даних шляхом перебору (вже в іншій програмі).

Vulnerability Analysis (Аналіз уразливостей)

Дане меню Kali linux служить для аналізу вразливостей та поділено на кілька груп.

- Cisco tools — Cisco є провідним постачальником обладнання в корпоративному секторі, тому цим пристроям присвячений окремий розділ. У цьому випадку представлені тут програми дозволяють уразливості в мережах побудованих на устаткуванні та програмному забезпечення Cisco.

- Database Assessment — меню програми для пошуку вразливостей у базах даних. Наприклад bbqSQL дозволяє шукати "blind SQL injection" (гуглить, перекладати не став - довго пояснювати). А SqlMAP дозволяє автоматично шукати та експлуатувати SQL вразливості.

- Fuzzing Tools - специфічні інструменти. Взагалі Fuzzing – технологія тестування програм, коли замість очікуваних вхідних даних програмі передаються випадкові дані. Якщо програма зависає або завершує роботу, це вважається знаходженням дефекту в програмі, який може призвести до виявлення вразливості. Описувати тут утиліти і програми немає сенсу, оскільки це окрема і дуже велика тема.

- У розділі Misc Scaners зібрані сканери, які допоможуть знайти вразливість у системі. Наприклад, Lynis може сканувати Unix систему на предмет уразливостей у програмному забезпеченні.

- OpenVAS - мережевий сканербезпеки, який допомагає моніторити мережу щодо наявності у вузлах уразливостей.

WEB Applications (WEB додатки)

Розділ зібрав у собі набір програм для роботи з WEB додатками. Буде корисний тим, хто вирішив пробувати на міцність веб-сайти.

- CMS Indentification об'єднує кілька програм, які допоможуть визначити, яка система керування контентом (CMS) встановлена на сайті. Наприклад, BlindElephant дозволяє визначити версію CMS, це дуже корисно і дозволяє експлуатувати вже відомі вразливості на не оновлених сайтах.

- Database Explotation - тут згруповані інструменти для атаки на бази даних, на яких працюють сайти. Простий приклад: bbqsql дозволяє автоматизувати використання сліпих та підлоги сліпих SQL ін'єкцій.

- WEB Application Fuzzers — аналог програм із розділу Fuzzing Tools, але з ухилом на WEB ресурси. Приклад: WebSlaeyr є програмою для брутфорсу, але вона може використовуватися для перебору POST та GET параметрів, шукати директорії та файли на які немає посилань тощо.

- WEB Application Proxies - тут ми бачимо набір відмінних програм, які дозволять працювати з трафіком, який ходить між браузером та сервером. Це потрібно досить часто. Просто докладно прочитайте про такий інструмент як Burpsuite і ви все зрозумієте.

- WEB Crawlers — я знайшов лише одне потрібне значення для цього виразу, і це пошуковий робот. Що ж зібрало в собі це меню? Тут програми та утиліти, які допомагають працювати зі вмістом інтернет-сторінок. Наприклад: CutyCapt дозволяє створювати скріншоти (у тому числі й у повний розмір) сторінок сайтів, а Dirb є сканером контенту, його часто використовують як складову скрипта для бруту сторінок. Розділ цікавий, не полінуйтеся та прочитайте опис кожної утиліти.

- WEB Vulnerability Scanners — ВЕЛИЧЕЗНИЙ набір програм, які допоможуть знайти вразливості на WEB ресурсі. Багато програм ми вже бачили у попередніх меню. Описувати їх немає сенсу, бо вони вирішують дуже широкий спектр завдань.

Password Attacks

Меню – казка. Чим би ви не займалися вам доведеться вирішувати проблему аунтификации та авторизації. Ламати паролі – ось яке завдання вирішують програми у цьому меню.

- GPU Tools об'єднує утиліти (в меню їх 2), які можуть ламати хеші та WPA ключі методом перебору використовуючи як центральний процесор, і відеокарту. Дуже корисні утиліти, Щоправда, я сумніваюся, що вони будуть працювати з коробки при запуску Kali Linux з DVD або флешки.

- Offline Attack об'єднує величезну кількість утиліт для підбору пар логін/пароль, перебору хешу - одним словом атак шляхом брутфорсу на вже наявні хеші та файли (те, що можна зробити будучи відключеним від цільової інфраструктури).

- Меню Online Attack зібрало багато програм для атаки методом перебору в режимі online. Простим прикладом можуть служити Hydra, яка дозволяє перебирати паролі прямо на сайті.

- Passing The Hash - це дуже ефективна атака, сенс якої зводиться до того, що ми отримуємо хеш пароля жертви і використовуємо його (не намагаємося відновити пароль, а саме використовуємо значення хешу для авторизації) для авторизації на віддаленому сервісі. Це працює у випадках NTLM та LM аунтификации.

Wireless Attack

Тут нам запропоновані інструменти для атаки на бездротові мережі. Один із найбільш затребуваних для новачків (мається на увазі професія пентестера) напрямків.

- Bluetooth tools – утиліти для роботи з протоколом передачі даних bluethooth. Багато девайсів сьогодні підтримують даний стандарті ці програми можуть виявитися дуже корисними.

- Other Wireless tools — Програми та утиліти для роботи з іншими мережами. Мається на увазі, що з їх допомогою можна тестувати мережі, що не належать до Wi-Fi. Наприклад KillerBee (назви утиліт починається із ZB, наприклад Zbconvert) дозволяють працювати зі специфікацією ZigBee та стандартом IEEE 802.15.4 (хто не зрозумів, читайте Wiki). Ubertooth - утиліти для роботи з однойменним проектом, в рамках якого випускаються аксесуари для роботи з bluetooth.

- RFID/NFC Tools - великий розділ присвячений технологіям RFIDта NFC, для тих хто не знає – це технології смарт карт та радіочастотної ідентифікації. Програм тут просто море, тому я не буду докладно зупинятись на них. Це тонка спеціалізація і висвітлювати її необхідно в окремій статті.

- Wireless Tools - те про що мріє будь-який початківець «хакер», тут зібрані утиліти для злому Wi-Fiмереж. Простим прикладом може бути програми Aircrack-ng, які здатні за хвилини зламати WEP, з легкістю влаштувати DOS для будь-якого Wi-Fi пристроюта перемогти непереможний WPA.

Explotation tools

Утиліти та програми для експлуатації вразливостей. Всі наведені тут програми потрібні для того, щоб використати знайдену вразливість у своїх цілях.

- Beef XSS Fremework – містить програму Beef. Вона дозволяє організувати атаку на віддалену систему за допомогою веб-браузера, запущеного на цій системі.

- Cisco Attack – ми вже бачили ці програми у минулих меню. Дозволяють атакувати вузли мережі, побудованих на обладнанні Cisco.

- Exploit Database - містить searchsploit, яка потрібна для швидкого пошукуексплоїту за описом.

- Metasploit - відмінний фреймворк, що містить величезну базу експлоїтів і дозволяє швидко та просто їх використовувати. Регулярно оновлюється.

- Network Exploitation – набір програм для експлуатації мережевих уразливостей. Як приклад: ikat призначена для аудиту безпеки (читай злому) «оточення працюючого в браузері» (browser controlled environments) таких як Kiosks, Citrix Terminals та WebTV. А, наприклад, Termineter дозволяє шукати вразливості в інтелектуальних лічильниках використовуючи протокол C12.18 і C12.19.

- Social Engineering toolkit містить програму se-toolkit (Social Engineering Toolkit (SET)), яка використовується в «соціальному інженерингу». Програма містить великий арсенал інструментів для маніпуляції розумом жертви. Саме на людину розрахований даний видатаки. Змусити повірити, вивудити дані - ось завдання, які вирішує дана програма. Іноді отримати потрібну інформацію простіше від людини, ніж зламувати сервер. Тема дуже цікава, рекомендую прочитати її окремо.

Sniffing/Spoofing

Розділ меню, присвячений програмам за допомогою яких можна слухати чужий трафік, так і маскуватися під інші вузли. Дивимося, що тут є:

- Network Sniffers – мережні сніфери. Дозволяють слухати трафік. Програм тут багато, кожна для конкретного випадку.

- Network Spoofing - спуфінг, дуже багато програм. Щоб було зрозуміліше, наведу пару прикладів. DNSChef - DNS проксі, дозволяє перенаправляти трафік на запит користувача на інший IP. Parasite6 - дозволяє перенаправляти трафік в IP v6 мережах на вашу машину (ARP spoofing).

- Voice and Surveillance — гугл мені переклав це як голос і спостереження. Містить програму msgsnarf, вона забезпечує перехоплення повідомлень чату та може працювати з форматами обміну повідомленнями AOL Instant Messenger, ICQ 2000, IRC, MSN Messenger, Yahoo Messenger.

- VoIP Tools – набір утиліт для перехоплення голосового трафіку у програмах VoIP.

- WEB Sniffers - програми та утиліти, які дозволяють перехоплювати трафік з браузерів. Більшість із них працюють як проксі.

Maintaining Access

У перекладі "забезпечення доступу". Цей розділ зібрав ПЗ для роботи з бекдорами.

- OS Backdoors — Містить такі програми як: Cymothoa (впроваджує код бекдора в існуючий процес), powersploit (містить добірку MS PowerShell скриптів, які можна використовувати для організації бекдорів), u3-pwd (Утиліта для заміни стандартного попередньо встановленого програмного забезпечення «U3 SanDisc і використовувати його для подальшого запуску вашого "шкідливого коду").

- Tunneling Tools — Набір програм і утиліт, які дозволяють створити «тунель» у існуючому підключенні, замаскувавши тим самим трафік, що проходить в ньому. Наприклад ptunnel дозволяє створювати тунель за допомогою ICMP запити та відповіді (PING'і).

- WEB Backdoors - включає два інструменти Weevely і WeBaCoo. Обидва служать керувати скомпрометованою системою з допомогою HTTP трафіку.

Reverse Engineering

Програми для реверс інженерії. Допомагають подивитися як працює програма, для того, щоб відновити її вихідний код. Включає різні дебагери і дизассемблери.

- Debuggers - відладчик, що дозволяє шукати помилки в програмах.

- Disassembly - дизассемблер, перетворює машинний код текст програми.

Stress Testing

Набір програм для стрес-тесту. Дозволяє тестувати різні компоненти інфраструктури під навантаженням.

- Network Stress Testing — Стрес тести для мережі. Меню містить багато корисних програмякі дозволяють навантажити мережу. Як приклад macof може створювати в мережі величезну кількість пакетів з різними MAC адресами, багато комутаторів не витримують такого навантаження. До речі, деякі комутатори при такому тесті можуть перейти в режим хаба і дозволить слухати чужий трафік.

- VoIP Stress Testing — Тут є кілька програм для перевірки VoIP під навантаженням. Як приклад — IAXflood дозволяє генерувати трафік протоколом IAX (Використовується VoIP серверами Asterisk).

- WEB Stress Testing - містить у собі одну програму thc-ssl-dos, яка дозволяє навантажити WEB сервер, влаштувавши йому DoS (Denial of Service).

- WLAN Stress testing - Reaver ми вже бачили в іншому розділі, а ось mdk3 дозволить влаштувати DoS або DDoS для клієнтів бездротової мережі.

Hardware Hacking

Набір програм для роботи з апаратними засобами Тут всього 2 розділи:

- Android Tools – набір програм для роботи з пристроями під керуванням OS Android. Наприклад, apktool програма для реверс інженерингу програм для андроїда (*.apk), а dex2jar може допомогти при декомпіляції андроїд додатків.

- Arduino tools - містить всього 1 програму, Arduino це програмно-апаратна платформа, схожа на конструктора, використовуючи однойменну плату (її можна зробити і самому) ви можете легко підключити її до ПК і написати будь-яку програму. На її основі можна зробити робота, інтелектуальне підсвічування, розумний будинок, Та все що завгодно.

Forensics

Forensics перекладач мені переклав як «криміналістичний», та й склад програм у цьому меню натякає на те, що за їх допомогою можна вести розслідування. Отже, розберемо групи програм у цьому меню.

- Anti-Virus Forensics Tools і Digital Anti-Forensics - містить лише одну програму, chkrootkit служить для пошуків бекдорів та руткітів.

- Digital Forensics - містить низку програм для «розслідувань», дозволяють проводити експертизу та діставати різні дані з носіїв інформації. Як приклад Autopsy – цифрова криміналістична платформа та графічний інтерфейс для The Sleuth Kit (TSK) та багатьох інших програм. У свою чергу, The Sleuth Kit набір утиліт для глибокого аналізу цифрових носіїв під час експертизи. Одним словом – відчуй себе Шерлоком Холмсом. Вимагає детального вивчення та глибоких знань.

- Forensics Carving Tools - File або Data carving це термін з області кібер криміналістики, означає він витяг інформації з "undifferentiated blocks" або RAW Data. Перекладати не буду, на нашому це звучить безглуздо і незрозуміло. У двох словах дозволяє взяти вихідник (хоч побайтовий образ диска, хоч шматок даних із оперативної пам'яті) і видерти звідти потрібний файлза певним критерієм. Приклад Foremost - Програма переглядає диск/образ диска щодо збігу заздалегідь визначених hex-кодів, відповідних найпоширенішим файловим форматам. Після чого складає їх у каталог, разом із звітом про те, звідки і скільки було вилучено. Pasco дозволяє витягнути історію з браузера Internet Explorer. PEV показує інформацію про виконуваний файл або бібліотеку під Windows тощо.

- Forensics Hashing Tools - Містить 2 програми, md5deep і rahash2. Обидві призначені для обчислення хешу файлів та текстових значень.

- Forensics Imaging Tools - меню зібрало в собі величезну кількість програм для роботи з образами дисків та обробки даних на них записаних.

- Forensics Suites – містить вже відому нам Autopsy та DFF. Це фреймворки для роботи з різними інструментами цифрової криміналістики.

- Network Forensics - тут ми бачимо p0f, утиліту для ідентифікації операційної системи через мережу.

- Password Forensics Tools - містить chntpw, програму для скидання паролів Windows.

- PDF Forensics Tools - програми для аналізу та парсингу PDF файлів.

- RAM Forensics Tools — програми, що дозволяють витягнути інформацію з оперативної пам'яті (її дампа).

Ось власне і все ми коротко розглянули склад програм Kali Linux 1.0 і тепер можемо вибирати з цього асортименту ті програми, які нам більше подобаються і продовжувати вивчення.

Програм спрямованих на вирішення різноманітних завдань у Kali Linux дуже багато, і хоча вони згруповані за розділами, очі все одно розбігаються, особливо при першому знайомстві.

Information Gathering

Ці інструменти для розвідки використовуються для збору даних за цільовою мережею або пристроями. Інструменти охоплюють від ідентифікаторів пристроїв до аналізу протоколів, що використовуються.

Vulnerability Analysis

Інструменти цієї секції фокусуються на оцінці систем у плані вразливостей. Зазвичай вони запускаються відповідно до інформації, отриманої за допомогою інструментів для розвідки (з розділу Information Gathering).

Web Applications

Ці інструменти використовуються для аудиту та експлуатації вразливостей у веб-серверах. Багато інструментів для аудиту знаходяться прямо в цій категорії. Як би там не було, не всі веб-програми спрямовані на атаку веб-серверів, деякі з них просто мережеві інструменти. Наприклад, веб-проксі можна знайти в цій секції.

Password Attacks

Ця секція інструментів, головним чином мають справу з брутфорсингом (перебором всіх можливих значень) або обчислення паролів або розшарування ключів, що використовуються для аутентифікації.

Wireless Attacks

Ці інструменти використовуються для експлуатації вразливостей, знайдених у бездротових протоколах. Інструменти 802.11 будуть знайдені тут, включаючи інструменти, такі як aircrack, airmon та інструменти злому бездротових паролів. На додаток, ця секція має інструменти, пов'язані також з уразливістю RFID та Bluetooth. У багатьох випадках, інструменти в цій секції потрібно використовувати з бездротовим адаптером, який може бути настроєний Kali у стан прослуховування.

Exploitation Tools

Ці інструменти використовуються для експлуатації вразливостей, знайдених у системах. Зазвичай уразливості ідентифікуються під час оцінки вразливостей (Vulnerability Assessment) мети.

Sniffing and Spoofing

Ці інструменти використовуються для захоплення мережевих пакетів, маніпуляції з мережевими пакетами, створення пакетів додатками та веб-підміни (spoofing). Є також кілька програм реконструкції VoIP

Maintaining Access

Інструменти підтримки доступу (Maintaining Access) використовуються як плацдарм та встановлюються в цільовій системі чи мережі. Звичайна справа знайти на скомпрометованих системах велику кількість бекдорів та інших способів контролю атакуючим, щоб забезпечити альтернативні маршрути на той випадок, якщо вразливість, якою скористався атакуючий, буде знайдено або усунуто.

Reverse Engineering

Ці інструменти використовуються для модифікації, аналізу, налагодження (debug) програм. Ціль зворотної інженерії - це аналіз як програма була розроблена, отже, вона може бути скопійована, модифікована, використана для розвитку інших програм. Зворотна інженерія також використовується для аналізу шкідливого коду, щоб з'ясувати, що виконуваний файл робить, або спробувати дослідниками знайти вразливість у програмному забезпеченні.

Stress Testing

Інструменти для стрес тестингу (Stress Testing) використовуються для обчислення як багато даних система може "перетравити". Небажані результати можуть бути отримані від навантаження системи, такі як стати причиною відкриття всіх комунікаційних каналів пристроєм контролю мережі або відключення системи (також відоме як атака відмови в обслуговуванні).

Hardware Hacking

Ця секція містить інструменти для Android, які можуть бути класифіковані як мобільні та інструменти Android, які використовуються для програмування та контролю маленьких електронних пристроїв

Forensics

Інструменти криміналістики (Forensics) використовуються для моніторингу та аналізу комп'ютера, мережевого трафіку та додатків.

Reporting Tools

Інструменти для звітів (Reporting tools) – це методи доставки інформації, знайденої під час виконання проникнення.

System Services

Тут ви можете увімкнути або вимкнути сервіси Kali. Сервіси згруповані в BeEF, Dradis, HTTP, Metasploit, MySQL та SSH.

У складання Kali Linux включені також інші інструменти, наприклад, веб-браузери, швидкі посилання на тюнінг складання Kali Linux, які можна побачити в інших розділах меню (мережа, інструменти пошуку та інші корисні програми).

Сьогодні ми продовжуємо знайомитись з операційною системою, створеною для пентестерів. Backtrack, а тепер і Kali linux цікавить багатьох, але не всі мають досвід роботи із Linux системами. У цій статті я спробую розповісти, що робити після завантаження Kali Linux і як її використовувати.

Запуск Kali linux

Спочатку розберемо запуск цього дистрибутива. Тут можливі варіанти в залежності від того, запускаєте ви Kali з DVD, флешки або вона встановлена на жорсткий диск. Запуск з DVD може знадобитися тільки в ознайомлювальних цілях, оскільки після перезавантаження зміни не зберігаються, тому я не зупинятимуся на цьому варіанті. Встановлювати Kali як основну систему я не раджу, тому що це дуже вузькоспрямований дистрибутив і немає сенсу в його повсякденному використанні. Ось запуск із флешки є оптимальним, тому що у разі модифікації (наприклад, установки оновлень) усі зміни зберігаються і запускати Kali можна на будь-якому комп'ютері.

Запуск із флешки не дуже відрізняється від запуску з DVD. Потрібно перейти в BIOS комп'ютера/ноутбука та поставити флешку як перший пристрій у списку пріоритету завантаження. на різних комп'ютерівцей список виводиться по-різному, тому Вам доведеться знайти його самостійно. Другий варіант під час запуску комп'ютера викликати список пристроїв для завантаження. Зазвичай це робиться кнопками F8, F11 або F12. Але в будь-якому випадку флешка повинна бути вставлена до того, як увімкнете комп'ютер/ноутбук.

Варіанти завантаження

Передбачено 3 варіанти завантаження Kali linux. Першим йде звичайне завантаження, її ми використовуємо найчастіше. Наступна – це безпечний режим(Failsafe), його використовуємо коли не вдається завантажитись звичайним способом. Найцікавіший режим завантаження - Forensic mode. Це режим для криміналістичної експертизи, суть режиму в тому, що операційна система не залишає слідів на запущеному комп'ютері (приклад: не монтує автоматично диски, не використовує розділи з підкачуванням і т.п.). Якщо ви не розумієте, навіщо це потрібно — не лізьте туди.

Після завантаження

Kali linux за замовчуванням завантажується в графічний інтерфейс, але іноді перед вами може з'явитися консоль і комп'ютер чекатиме на команди. Нічого страшного просто запустіть графічне оточення командою «startx».

Якщо потрібно ввести пароль, то в Kali linux за замовчуванням встановлений користувач root та пароль toor

Дуже важливо працювати в оновленій системі, тому перше, що Ви повинні зробити, – оновити ПЗ. Для цього заходимо в термінал (програма Terminal) та виконуємо по черзі 2 команди:

apt-get update

apt-get upgrade

Періодично нас будуть запитувати, чи ми хочемо встановити той чи інший пакет — погоджуємося, натискаючи кнопку Y.

Щоб програми працювали

Багато програм, описаних мною в огляді Kali Linux, вимагають для своєї роботи запущених демонів (у Windows це називається сервісами), отож у Kali вони за замовчуванням зупинені і запустити їх можна з меню Kali Linux → System Service

Не забудьте підключитися до мережі, благо Kali це робиться за допомогою Network manager, який звично розташований на панелі завдань.

Додаткові програми можна встановити, використовуючи «Add/Remove Software», вона знаходиться в меню System Tools.

Як працювати в терміналі (консолі)

Незважаючи на те, що в Kali графічне оточення зроблено на п'ять із плюсом, нам все одно доведеться часто працювати з командним рядком. Для цього ми маємо програму «Terminal» (хоча ви можете встановити й іншу програму для цих цілей).

Для початку встановіть "MC" - це відмінний файловий менеджердля командного рядка.

Встановити його можна командою:

apt-get install mc

Відмінно, тепер давайте поговоримо про особливості роботи в командному рядку Linux. Для початку запам'ятовуємо таке:

- Регістр символів має значення, Folder і folder не те саме!

- Графічне оточення вважає папки та файли, що починаються з точки (приклад: .folder) прихованими файлами.

- Якщо почати вводити команду і натиснути Tab — комп'ютер допише її, якщо варіант один або запропонує список варіантів, якщо такі можливі.

- Термінал зберігає історію ваших команд, ви можете перегортати раніше набрані команди стрілками вгору та вниз.

- Для переривання виконання команди можна використовувати поєднання клавіш Ctrl-C, Ctrl-D і Ctrl-Z.

- Для отримання докладного мануалу практично за будь-якою програмою можна використовувати команду man, наприклад man ls покаже мануал по команді ls

Ця інформація, яка може допомогти новачкові в Linux, але при цьому я вважаю, що Ви вмієте працювати в консолі Windows

Власне це все, даної інформації достатньо, щоб почати працювати з Kali linux, а решту читайте у наступних статтях.

Дистрибутив Kali Linux набирає величезної популярності останнім часом. Зламування та тестування безпеки стає частиною нашої культури і все більше людей цікавляться цим. Можливо, такому процесу допоміг серіал "Містер Робот".

Kali Linux - це один з дистрибутивів Linux, розроблений для хакерів та фахівців з інформаційної безпеки. Тому не дивно, що цей серіал піднімає його популярність і безліч новачків і людей, які не мають жодних знань з інформаційної безпеки, намагаються використовувати цей дистрибутив як основну систему. Але Kali Linux не призначений для цього. У сьогоднішній статті ми розглянемо, що таке Kali Linux, навіщо він потрібен і зробимо огляд Kali Linux.

Kali Linux був розроблений фірмою Offensive Security, яка спеціалізується на безпеці. Він створений на основі Debian і містить у собі напрацювання дистрибутива для цифрової криміналістики та тестування безпеки BackTrack.

Перша версія BackTrack вийшла в 2006 році, вона об'єднала кілька проектів, основним призначенням яких було тестування на проникнення. Дистрибутив призначався для використання як LiveCD.

У 2012 році такий дистрибутив, як BackTrack припинив існувати, а замість нього з'явився Kali Linux, який перейняв усі плюси попередньої версіїі все програмне забезпечення. Він був результатом злиття двох проектів: WHAX та Auditor Security Collection. Наразі дистрибутив стабільно розвивається і сили розробників спрямовані на виправлення помилок та розширення набору інструментів.

2. Призначення

На офіційному сайті є такий опис дистрибутива: "Penetration Testing та Ethical Hacking Linux Distribution" або по-нашому дистрибутив для тестування на проникнення та етичного хакінгу. Простіше кажучи, цей дистрибутив містить безліч інструментів, пов'язаних із безпекою та мережами, які орієнтовані на експертів у комп'ютерній безпеці.

Дистрибутив Linux - це не більше ніж ядро та набір базових утиліт, програм та налаштувань за замовчуванням. Kali Linux не надає нічого унікального у цьому плані. Більшість програм може бути просто встановлена в будь-якому іншому дистрибутиві, або навіть у Windows.

Відмінність Kali Linux в тому, що він наповнений такими інструментами та налаштуваннями, які потрібні для тестування безпеки, а не для забезпечення нормальної роботизвичайного користувача. Якщо ви хочете використовувати Kali замість основного дистрибутива - ви робите помилку. Це спеціалізований дистрибутив для вирішення певного кола завдань, а це означає, що вирішення завдань, для яких він не був призначений буде важчим, наприклад, той самий пошук програм. Можливості Kali Linux зосереджено на тестуванні безпеки.

3. Встановлення

Завантажити настановний образ ви можете на офіційному сайті, вам тільки потрібно вибрати архітектуру. Після завантаження обов'язково перевірте диск на пошкодження порівнявши контрольну суму SHA256. Оскільки цей дистрибутив призначений для тестування безпеки зовсім не хотілося б, щоб він був якимось чином порушений. Як виконуватися описано в окремій статті.

В іншому ж установка Kali Linux не дуже відрізняється від Debian. Залежно від способу та потужності комп'ютера вона може зайняти від кількох хвилин до півгодини. Ми детально розглядали все у статті.

4. Особливості

Багато хто буде здивований, але користувач за замовчуванням в Kali Linux - root. Це необхідно, тому що багатьом програмам для роботи потрібні права користувача. Це одна з причин, чому не варто використовувати Kali для вирішення повсякденних завдань, наприклад серфінгу в інтернеті або використання офісних додатків.

Якщо говорити про програмне забезпечення, то всі програми, що постачаються, орієнтовані на безпеку. Є графічні програми, а є команди терміналу, також в систему включено кілька базових утиліт, таких як перегляд зображень, калькулятор, і текстовий редактор. Але тут ви не знайдете офісних програм, читалок, поштових програмта органайзерів.

Kali Linux заснований на Debian, і вам нічого не заважає встановити програму з репозиторіїв, наприклад, thunderbird для збирання пошти. Але переглядати пошту від імені суперкористувача – не дуже хороша ідея. Звичайно, ніхто вам не заважає створити непривілейованого користувача, але це зайва робота.

На екрані входу в Kali Linux ви можете бачити девіз "The quieter you become, the more you are able to hear" або "Чим тихіше ви будете, тим більше зможете почути". Якщо ви спостерігаєте за пакетами, що надсилаються до мережі системою Debian, то ви помітите, що будь-які пакети регулярно відправляються до мережі. Деякі з них надсилаються додатками користувача, інші – фоновими службами.

Наприклад, якщо ви проскануєте свій Linux комп'ютерЗа допомогою , Ви можете побачити кілька відкритих портів. Наприклад, це може бути ніколи не використовувався порт VNC і HTTP сервер. Частина цих програм поставляються за замовчуванням, частина ви встановили та забули.

Kali Linux прагне бути максимально тихим, наскільки це можливо. Це необхідно, щоб приховати свою присутність в мережі, що атакується, і захистити себе від потенційних атак. Для досягнення цієї мети в Kali вимкнено багато служб, які включені за промовчанням до Debian. Звичайно, ви можете встановити потрібну службу з репозиторіїв Debian. Наприклад, apache2:

Однак після цього утиліта не запускатиметься автоматично і не буде додано до автозавантаження. Якщо вона вам знадобиться, її доведеться запустити вручну. Під час кожного перезавантаження всі зайві служби вимикаються. Можна піти обхідним шляхом і додати службу до білого списку /usr/sbin/update-rc.d, але це не зовсім безпечно, оскільки ви відкриваєте шлях до системи. Ніхто не знає, чи немає там уразливостей.

Kali Linux - це спеціалізований дистрибутив, хоча б тому, що він розрахований на роботу в агресивному середовищі. І якщо ви встановили веб-сервер та ще кілька програм, додали їх у автозавантаження, можливо, ви вже зламали Kali та зменшили його безпеку.

5. Програми

Як говорилося вище, дистрибутив Kali Linux містить лише специфічне програмне забезпечення для тестування безпеки. Список самих популярних програмви можете знайти у статті. Але багатьох потрібних для нормальної роботи програм немає. І немає жодних гарантій, що ви знайдете їх у репозиторіях, навіть якщо вони доступні в Debian.

Ви можете захотіти додати сторонні репозиторії та джерела додатків, щоб встановити те, що вам потрібно, або додати репозиторій, який містить саму останню версіюпрограми. Ви можете, але ви не повинні це робити. Навіть для Debian так не рекомендується, розробники називають це явище FrankenDebian і кажуть, що воно може порушити стабільність роботи системи.

З Kali Linux все ще складніше. Ви ризикуєте не лише пошкодити систему, а й зробити її небезпечною. Пакети з репозиторіїв перевірені та містять додаткові зміни, наприклад, той самий Apache не додається до автозавантаження. Сторонні пакети не матимуть таких застережень.

Висновки

Наш огляд можливостей Kali Linux підходить до завершення. Чи варто вам вибирати цей дистрибутив чи ні – залежить від вас і тих завдань, які ви намагаєтесь вирішити за допомогою системи. Якщо вам потрібно лише кілька інструментів, то краще вибрати якийсь простіший дистрибутив, наприклад, Ubuntu або Debian. Ви зможете встановити у ньому всі необхідні інструменти. Такий варіант краще підійде для нових користувачів.

Але якщо ви вже добре знаєтеся на Linux і готові витрачати багато часу, щоб розібратися в інформаційній безпеці, можливо, ця система для вас. Але не поспішайте встановлювати її на комп'ютер. Використовуйте віртуальну машину, потім встановіть її як додаткову, другу систему.

Можливо, ви незгодні з думкою, описаною у статті, залишайте коментарі та розкажіть про свою точку зору.

Kali Linux – один із різновидів популярної операційної системи, яка є інструментом, переважно спрямованим на використання досвідченими користувачами, т.к. його основне завдання - проведення тестів для виявлення вразливостей, а також проведення заходів щодо їх усунення. Спочатку Kali Linux була відома користувачам під дещо іншою назвою – BackTrack.

Kali Linux – спеціалізована версія дистрибутива, що дозволяє користувачам проводити тести на проникнення. Унікальність цієї операційної системи полягає в тому, що Kali Linux портували під архітектуру ARM, тому дану операційну системуможна встановлювати як на комп'ютери, а й у ролі .

Kali Linux широко застосовується як хакерами, і тими, хто із нею бореться. Завдяки більш ніж 300 вбудованим інструментам, користувачі зможуть здійснювати тестування на проникнення.

Основні особливості Kali Linux:

1. Широкий набір інструментів для аналізу та тестування на проникнення;

2. Оновлений візуальний інтерфейс Gnome 3.14;

3. У меню є функція, що дозволяє перейти до десяти найпопулярніших інструментів;

4. Kali Linux не потребує установки (і в принципі цього робити не слід);

5. Безпечне середовище обробки;

6. Має можливість глибокого налаштуванняаж до ядра;

7. Розповсюджується абсолютно безкоштовно.

Kali Linux – це не та версія дистрибутива, яка використовується користувачами для знайомства з сімейством Linux, а професійний інструмент, спрямований насамперед не на злом, а на виявлення вразливостей та своєчасного усунення знайдених проблем.

Завантажити Kali Linux безкоштовно

Завантажити операційну систему з офіційного сайту